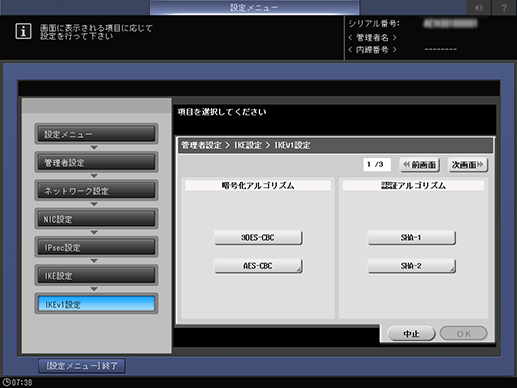

[IKEv1設定]

概要

IPsec通信時に使用する共通鍵の生成に必要なIKEv1の設定をします。

設定項目

設定項目 | 説明 | |

|---|---|---|

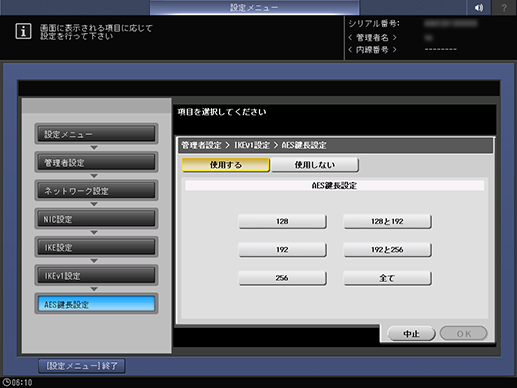

[暗号化アルゴリズム] | [3DES-CBC] | IPsec通信時の共通鍵の生成に使用する暗号化アルゴリズムを選択します。 [AES-CBC]を選択した場合は、鍵長*を設定します。 *:暗号化や復号に用いられるデータ(暗号鍵)の大きさを示す値 |

[AES-CBC] | ||

[認証アルゴリズム] | [SHA-1] | IPsec通信時の共通鍵の生成に使用する認証アルゴリズム*1を選択します。 [SHA-2]を選択した場合は、ハッシュ値*2を設定します。 *1:ハッシュ関数 *2:元データから生成された値(ハッシュ関数の戻り値) |

[SHA-2] | ||

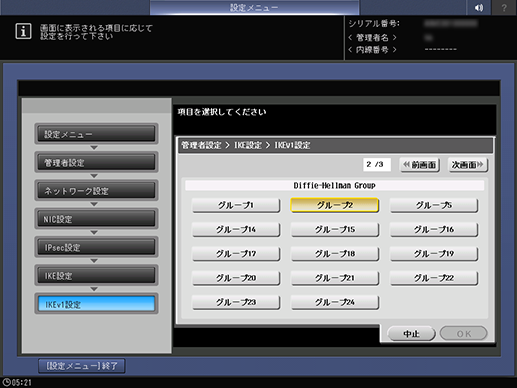

[Diffie-Hellman Group] | Diffie-Hellman Group選択キー | 通信に必要な共通鍵の生成に使用するDiffie-Hellman Groupを設定します。 複数選択することはできません。 Diffie-Hellman:共通鍵暗号方式で使用する共通鍵を受け渡す方法 |

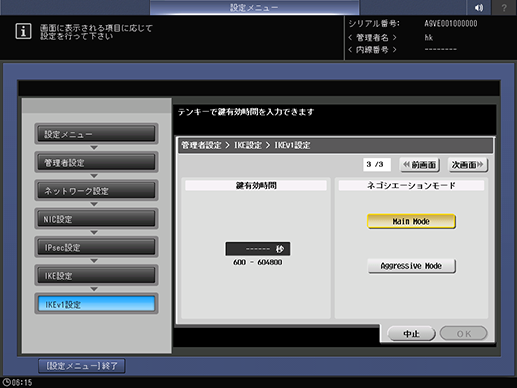

[鍵有効時間] | IPsec通信時に使用する共通鍵の有効時間を設定します。 有効時間が経過すると、新しい鍵が自動で生成されるため、セキュリティーを維持できます。 操作パネルのCを押すと、入力できます。 設定範囲:600秒 ~ 604800秒 | |

[ネゴシエーションモード] | [Main Mode] | 通信の暗号化に使用する共通鍵を安全に生成する方法として[Main Mode]を選択します。 接続先のコンピューターのIPアドレスをIDとし、共有鍵を割当てます。 IPsec接続先のIPアドレスを認証情報として使用するため、双方とも固定IPアドレスでなければ認証ができません。 |

[Aggressive Mode] | 通信の暗号化に使用する共通鍵を安全に生成する方法として[Aggressive Mode]を選択します。 ユーザーのIDなど運用者が独自に設定したIDに対して共有鍵を割当てます。IPsec接続先のIPアドレスを認証情報として使用しないため、動的IP*を使用する場合は、[Aggressive Mode]を設定します。 *:ネットワークに接続するたびにコンピューターに割当てられるIPアドレス | |

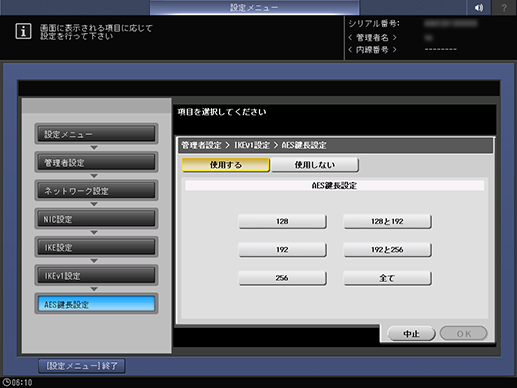

設定手順([暗号化アルゴリズム]を設定する)

[AES-CBC]を選択した場合は、鍵長を設定します。

設定画面が表示されます。

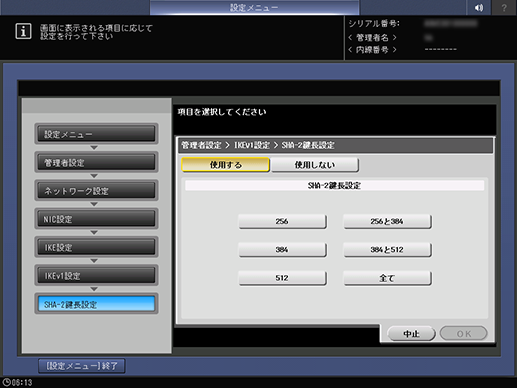

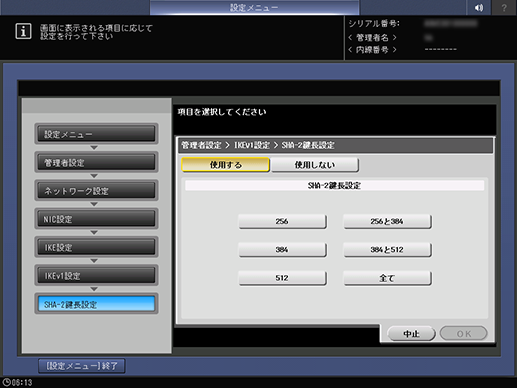

設定手順([認証アルゴリズム]を設定する)

[SHA-2]を選択した場合は、ハッシュ値を設定します。

設定画面が表示されます。

をクリックまたはタップすると

をクリックまたはタップすると になりブックマークとして登録されます。

になりブックマークとして登録されます。